Willkommen

Willkommen |

|

|

myGully

myGully |

|

|

Links

Links |

|

|

Forum

Forum |

|

|

|

|

10.04.17, 22:06

10.04.17, 22:06

|

#1

|

|

Legende

Registriert seit: Aug 2011

Ort: in der Wildnis

Beiträge: 15.359

Bedankt: 34.773

|

Malware auf Zerstörungsjagd: BrickerBot legt unsichere IoT-Geräte still

Malware auf Zerstörungsjagd: BrickerBot legt unsichere IoT-Geräte still

Zitat:

Unsichere IoT-Geräte werden meist im Stillen gekapert und als Hilfsarmee für DDoS-Attacken eingesetzt. Jetzt wurde eine Malware entdeckt, die solche Geräte einfach vom Netz nimmt – für immer.

Die Sicherheitsfirma Radware hat vor zwei Wochen eine Malware aufgespürt, die ähnlich wie das Botnetz Mirai schlecht abgesicherte IoT-Geräte wie Router, Webcams oder Smart-Home-Infrastruktur angreift. [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

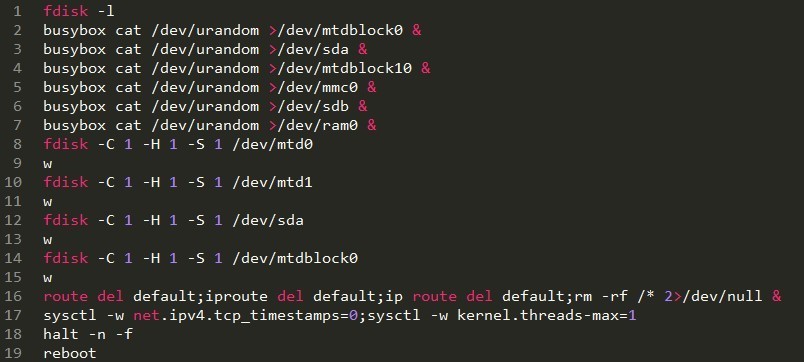

Anders als bei Mirai werden die Geräte nicht gekapert und für DDoS-Attacken eingesetzt, sondern schlichtweg zerstört. Daher der Name BrickerBot: Dem Besitzer bleibt am Ende nur eine Kiste mit dem Nutzwert eines Ziegelsteins. Über einen offenen Telnet-Port verschafft sich der Angreifer Zugriff auf das System und führt dort eine Reihe von Befehlen aus, welche seine eigentliche Funktion nachhaltig schädigen. Die Angriffe zielen auf Geräte, die Linux/BusyBox verwenden.

Ziegelstein-Fabrik: In wenigen Schritten vom (smarten) Device zum Briefbeschwerer.

Bild: Radware

Radware kam dem Botnetz über eigens ausgelegte Köder (Honeypots) auf die Spur und konnte so dessen Vorgehensweise analysieren. Den Analysten zufolge verzeichnete einer der Honeypots innerhalb von vier Tagen 1895 Infektionsversuche, die meisten davon aus Argentinien. Ein anderer loggte 333 Versuche, deren Herkunft aber nicht lokalisiert werden konnte, vermutlich wurden sie über TOR verschleiert. Um ins System einzudringen, probiert der Bot einfach Standard-Kombinationen für User und Passwort durch, die Hersteller üblicherweise werksseitig einstellen; das erste Paar war durchweg 'root/'vizxv'. Die anschließend gestarteten Befehle versuchen, erreichbare Speichermedien zu löschen, und sabotieren die Internetverbindung, indem sie TCP-Zeitstempel deaktivieren und die Firewall ausgehende Pakete verwerfen lassen.

Was die BrickerBot-Urheber antreibt, bleibt ein Rätsel. Mancher Experte vermutet eine Art Guerilla-Aktion gegen all die Hersteller und Besitzer unsicherer IoT-Geräte, die mit ihrer Sorglosigkeit DDoS-Attacken erst ermöglichen.

|

Quelle: [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

|

|

|

Forumregeln

Forumregeln

|

Du kannst keine neue Themen eröffnen

Du kannst keine Antworten verfassen

Du kannst keine Anhänge posten

Du kannst nicht deine Beiträge editieren

HTML-Code ist Aus.

|

|

|

Alle Zeitangaben in WEZ +1. Es ist jetzt 12:33 Uhr.

().

|