Willkommen

Willkommen |

|

|

myGully

myGully |

|

|

Links

Links |

|

|

Forum

Forum |

|

|

|

|

|

05.07.18, 08:47

05.07.18, 08:47

|

#1

|

|

Profi

Registriert seit: Aug 2016

Beiträge: 1.859

Bedankt: 6.235

|

Office 365: Undokumentierte Funktion ermöglicht Nutzer-Überwachung

Office 365: Undokumentierte Funktion ermöglicht Nutzer-Überwachung

Zitat:

Office 365: Undokumentierte Funktion ermöglicht Nutzer-Überwachung

04.07.2018 11:52 Uhr Fabian A. Scherschel

(Die Mail-App von Office 365 hat eine geheime Schnittstelle, die nun bekannt wurde.

(Bild: Fabian A. Scherschel / heise online / Microsoft) )

Microsofts Online-Office-Suite erlaubt es Admins, die Aktivitäten von Mail-Nutzern sekundengenau auszulesen. Diese Funktion wurde bis jetzt geheim gehalten.

Unter Sicherheitsforschern grassiert seit längerem das Gerücht, dass es mit Hilfe eines geheimen API möglich ist, ein Aktivitätsprotokoll von E-Mail-Nutzern in Office 365 auszulesen. Demnach nutzen dies Sicherheitsfirmen, um nach einem Einbruch in Mail-Konten einer Organisation herauszufinden, wie der Hack vonstattenging. Über dieses Interface können Office-365-Administratoren, die mit entsprechenden Rechten ausgestattet sind, genau sehen, welche Aktionen ein bestimmter Nutzer wann in seinem Mail-Konto ausgeführt hat – Inhalte von Nachrichten sind dabei nicht sichtbar. Wie sich jetzt herausstellt, existiert dieses API tatsächlich.

Detaillierte Auflistung der Aktivitäten in E-Mail-Konten

Bei der geheimen Schnittstelle handelt es sich nicht um eine Sicherheitslücke, denn sie lässt sich nur von Administratoren nutzen, die sich über Office-365-Funktionen entsprechende Rechte für die Ziel-Mail-Konten eingeholt haben. Die Schnittstelle liefert ähnliche Informationen, wie sie ein Mail-Admin sowieso zur Verfügung hätte, wenn die Organisation ihren eigenen In-House-Mailserver betreiben würde. Es ist zu sehen, welche Mails der Nutzer wann gelesen hat, welche Attachments er geöffnet hat und woher die Nachricht kam. Außerdem ist erkennbar, wann ein Nutzer auf eine Mail geantwortet hat, sie weiterleitete oder löschte. Da es sich um eine Web-App handelt, zeigt das Log auch, wenn der Nutzer bestimmte Interaktionen in seinem Mail-Client ausführt – solch genaue Informationen sind in normalen Mailserver-Logs natürlich nicht enthalten.

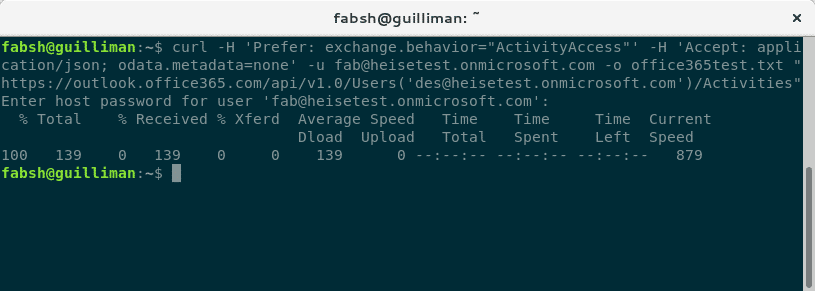

(Über einen einfachen curl-Befehl lässt sich mithilfe des API die Aktivitätsinformation eines Nutzers abrufen. Diese Methode ließe sich einfach automatisieren und somit scheint auch sekundengenaue Überwachung möglich. (Bild: Fabian A. Scherschel / heise online) )

Kontrovers ist das sogenannte Activities API vor allem deswegen, weil Microsoft es geheim hielt und nirgendwo dokumentierte. Admins wussten also nicht, wie viele Informationen sie über das Verhalten ihrer Nutzer hätten auslesen können. Öffentlich bekannt wurde das Ganze erst, nachdem die Sicherheitsfirma CrowdStrike [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ] über die forensischen Möglichkeiten des Activities API berichtete. Ob CrowdStrike diese Informationen herausgab, weil kurz zuvor [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ] entsprechende Hinweise auf das geheime Office-365-API fallengelassen hatte, ist wohl [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ].

Microsoft bestätigt Existenz der Schnittstelle

Nachdem heise online die Erkenntnisse von CrowdStrike detailliert nachverfolgen konnte, bestätigte uns auch Microsoft, dass das API wie von den Sicherheitsforschern beschrieben funktioniert. Sein Unternehmen rate allerdings davon ab, solche undokumentierten Funktionen zu benutzen, sagte ein Microsoft-Sprecher. "Die Activities API wurde dazu gebaut, um Service-to-Service-Kommunikation zu unterstützen. Wir können nicht garantieren, dass die Daten akkurat oder komplett genug sind, um Sicherheits-Untersuchungen damit durchzuführen", erläuterte Microsoft. Ob das API auch in Deutschland für deutsche Nutzer funktioniert, wollte uns Microsoft nicht bestätigen. Unsere Testergebnisse scheinen dies aber zu belegen.

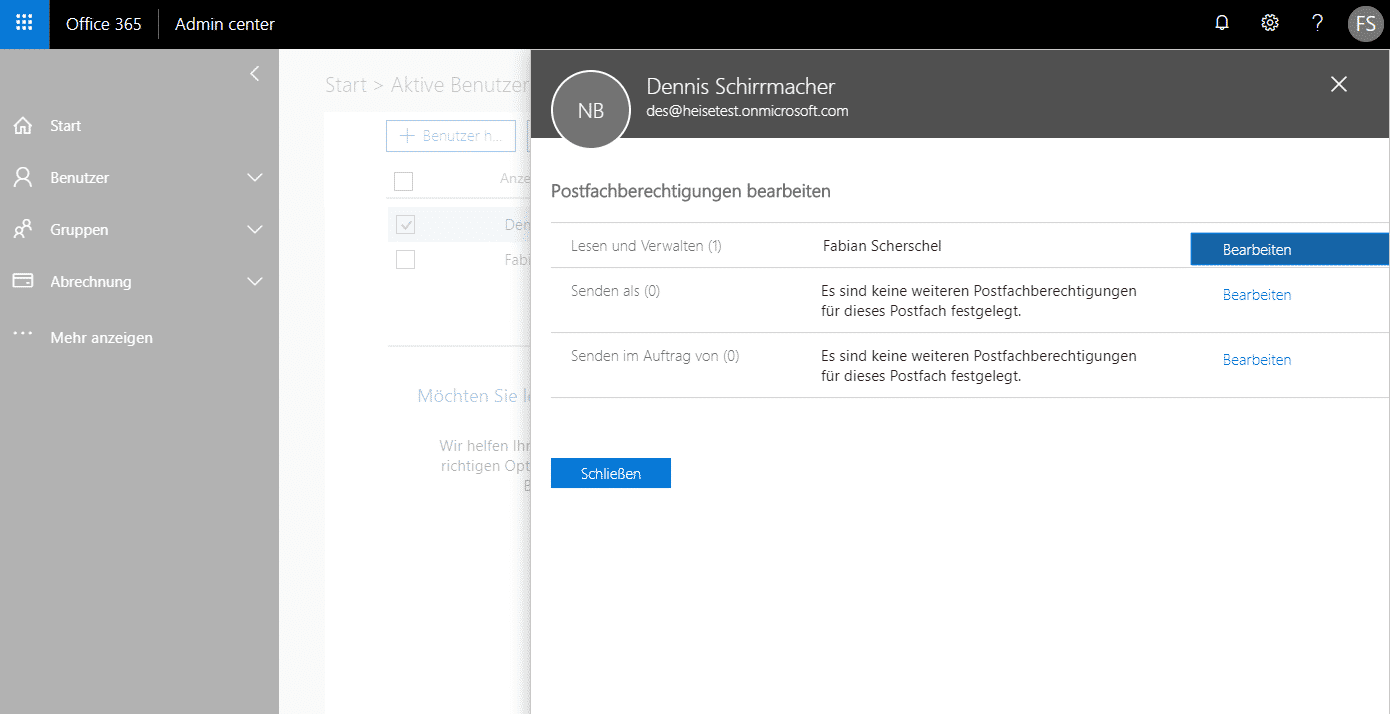

(Um die API-Anfragen auszuführen, muss sich ein Administrator zuerst entsprechende Rechte für die Mailbox des Anwenders besorgen. (Bild: Fabian A. Scherschel / heise online / Microsoft) )

Auch die Frage danach, warum die Firma ihre Kunden nicht über diese Funktion informiert hat, ließ Microsoft unbeantwortet. Im Zuge aktuelle Datenschutz-Vorgaben im europäischen Raum scheint es doch zumindest sinnvoll, Administratoren darüber zu informieren, dass sie entsprechende Aktivitätsdaten über die E-Mail-Nutzung ihrer Anwender zur Verfügung haben. Zumal der Anwender nicht gewarnt wird, wenn sich ein Administrator entsprechende Rechte einholt, um diese Aktivitätsdaten abzurufen. (fab)

|

Quelle: [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

|

|

|

05.07.18, 13:42

05.07.18, 13:42

|

#2

|

|

Legende

Registriert seit: Aug 2011

Ort: in der Wildnis

Beiträge: 15.633

Bedankt: 34.760

|

Office 365: Undokumentierte Funktion ermöglicht Nutzer-Überwachung

Office 365: Undokumentierte Funktion ermöglicht Nutzer-Überwachung

Zitat:

Microsofts Online-Office-Suite erlaubt es Admins, die Aktivitäten von Mail-Nutzern sekundengenau auszulesen. Diese Funktion wurde bis jetzt geheim gehalten.

Unter Sicherheitsforschern grassiert seit längerem das Gerücht, dass es mit Hilfe eines geheimen API möglich ist, ein Aktivitätsprotokoll von E-Mail-Nutzern in Office 365 auszulesen. Demnach nutzen dies Sicherheitsfirmen, um nach einem Einbruch in Mail-Konten einer Organisation herauszufinden, wie der Hack vonstattenging. Über dieses Interface können Office-365-Administratoren, die mit entsprechenden Rechten ausgestattet sind, genau sehen, welche Aktionen ein bestimmter Nutzer wann in seinem Mail-Konto ausgeführt hat – Inhalte von Nachrichten sind dabei nicht sichtbar. Wie sich jetzt herausstellt, existiert dieses API tatsächlich.

Detaillierte Auflistung der Aktivitäten in E-Mail-Konten

Bei der geheimen Schnittstelle handelt es sich nicht um eine Sicherheitslücke, denn sie lässt sich nur von Administratoren nutzen, die sich über Office-365-Funktionen entsprechende Rechte für die Ziel-Mail-Konten eingeholt haben. Die Schnittstelle liefert ähnliche Informationen, wie sie ein Mail-Admin sowieso zur Verfügung hätte, wenn die Organisation ihren eigenen In-House-Mailserver betreiben würde. Es ist zu sehen, welche Mails der Nutzer wann gelesen hat, welche Attachments er geöffnet hat und woher die Nachricht kam. Außerdem ist erkennbar, wann ein Nutzer auf eine Mail geantwortet hat, sie weiterleitete oder löschte. Da es sich um eine Web-App handelt, zeigt das Log auch, wenn der Nutzer bestimmte Interaktionen in seinem Mail-Client ausführt – solch genaue Informationen sind in normalen Mailserver-Logs natürlich nicht enthalten.

Über einen einfachen curl-Befehl lässt sich mithilfe des API die Aktivitätsinformation eines Nutzers abrufen. Diese Methode ließe sich einfach automatisieren und somit scheint auch sekundengenaue Überwachung möglich. (Bild: Fabian A. Scherschel / heise online)

Kontrovers ist das sogenannte Activities API vor allem deswegen, weil Microsoft es geheim hielt und nirgendwo dokumentierte. Admins wussten also nicht, wie viele Informationen sie über das Verhalten ihrer Nutzer hätten auslesen können. Öffentlich bekannt wurde das Ganze erst, nachdem die Sicherheitsfirma CrowdStrike in einem ausführlichen Blog-Eintrag über die forensischen Möglichkeiten des Activities API berichtete. Ob CrowdStrike diese Informationen herausgab, weil kurz zuvor ein im Namen des Hackerkollektivs Anonymous veröffentlichtes Video entsprechende Hinweise auf das geheime Office-365-API fallengelassen hatte, ist wohl reine Spekulation.

Microsoft bestätigt Existenz der Schnittstelle

Nachdem heise online die Erkenntnisse von CrowdStrike detailliert nachverfolgen konnte, bestätigte uns auch Microsoft, dass das API wie von den Sicherheitsforschern beschrieben funktioniert. Sein Unternehmen rate allerdings davon ab, solche undokumentierten Funktionen zu benutzen, sagte ein Microsoft-Sprecher. "Die Activities API wurde dazu gebaut, um Service-to-Service-Kommunikation zu unterstützen. Wir können nicht garantieren, dass die Daten akkurat oder komplett genug sind, um Sicherheits-Untersuchungen damit durchzuführen", erläuterte Microsoft. Ob das API auch in Deutschland für deutsche Nutzer funktioniert, wollte uns Microsoft nicht bestätigen. Unsere Testergebnisse scheinen dies aber zu belegen.

Um die API-Anfragen auszuführen, muss sich ein Administrator zuerst entsprechende Rechte für die Mailbox des Anwenders besorgen. (Bild: Fabian A. Scherschel / heise online / Microsoft)

Auch die Frage danach, warum die Firma ihre Kunden nicht über diese Funktion informiert hat, ließ Microsoft unbeantwortet. Im Zuge aktuelle Datenschutz-Vorgaben im europäischen Raum scheint es doch zumindest sinnvoll, Administratoren darüber zu informieren, dass sie entsprechende Aktivitätsdaten über die E-Mail-Nutzung ihrer Anwender zur Verfügung haben. Zumal der Anwender nicht gewarnt wird, wenn sich ein Administrator entsprechende Rechte einholt, um diese Aktivitätsdaten abzurufen.

|

Quelle: [ Link nur für registrierte Mitglieder sichtbar. Bitte einloggen oder neu registrieren ]

|

|

|

05.07.18, 21:22

05.07.18, 21:22

|

#3

|

|

Forenbetrieb eingestellt

Registriert seit: Jun 2016

Ort: Forenbetrieb eingestellt

Beiträge: 1.314

Bedankt: 913

|

Windows ist allgemein Spyware. Das ist nichts Neues. Admins konnten vorher auch schon die Aktivitäten verfolgen, z.B. ganz gemütlich per VNC.

__________________

Foren-Aktivität seitens mir wurde aufgrund der hier verbotenen Kritik an Greta endgültig eingestellt. Verbleibt in eurer Filterblase.

|

|

|

05.07.18, 22:57

05.07.18, 22:57

|

#4

|

|

Erfahrener Newbie

Registriert seit: Aug 2015

Beiträge: 105

Bedankt: 129

|

Naja, Applocker als Cloudfunktion. Für US Firmen vielleicht sinnvoll, hier bekommen die Datenschützer direkt Schnappatmung. Applocker war "früher" auch nicht dokumentiert.

Wenn man die GPO nutzt, bekommt das auch keiner mit. Höchstens wenn man die results ausgibt, bloß wer macht das als Anwender?

Edit:

Man kann sogar den ganzen Registryhive anderer Benutzer einbinden, auslesen, verändern. Sich selbst berechtigen wo man es gerade brauch. Zur Not noch mit Mimikatz und diversen anderen Sachen nachhelfen. Das ist wieder aufbauschen einer kleinen Funktion, die über andere Wege auch erreichbar ist.

Das ist nunmal das Berechtigungssystem von MS, das war schon immer so. Sogar die MVPs wissen nicht alles was in Windows möglich ist.

Geändert von smggal (05.07.18 um 23:06 Uhr)

|

|

|

|

Folgendes Mitglied bedankte sich bei smggal:

|

|

06.07.18, 11:27

06.07.18, 11:27

|

#5

|

|

You just lost the Game

Registriert seit: Dec 2009

Ort: Zum Glück nicht in Bayern

Beiträge: 188

Bedankt: 147

|

Man kann für ein Postfach Adminzugriffsrecht an eine Person freigeben, und diese Person der man den Zugriff freigegeben hat dann besagten Zugriff.

Richtig? Dann verstehe ich da nicht wo das Problem ist o.O Wenn ich jemandem ne Vollmacht für mein Bankkonto ausstelle, hat er da doch auch Zugriff drauf dann...

Oder habe ich da jetzt was falsch verstanden?

__________________

Weil es soviel Negativität in der Welt gibt: Ich hoffe, dass jeder der das hier liest einen absolut wundervollen Tag hat!

|

|

|

Forumregeln

Forumregeln

|

Du kannst keine neue Themen eröffnen

Du kannst keine Antworten verfassen

Du kannst keine Anhänge posten

Du kannst nicht deine Beiträge editieren

HTML-Code ist Aus.

|

|

|

Alle Zeitangaben in WEZ +1. Es ist jetzt 16:18 Uhr.

().

|